ATTACCO USB (PHISH PRO)

Introduzione

Cyber Guru consente l’esecuzione di attacchi simulati tramite chiavette USB, fornendo un file malevolo in formato Word, da caricare fisicamente su dispositivi USB a carico del cliente.

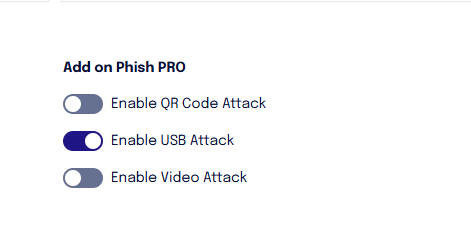

Questa funzionalità è disponibile esclusivamente per le organizzazioni che hanno acquistato l’add-on “Phish Pro” e attivato le relative licenze.

Nota importante:

L’add-on "Phish Pro" deve essere regolarmente acquistato per l’organizzazione interessata.

Non è consentita l’attivazione a scopo di test o prova.

In caso di dubbi o necessità particolari, è obbligatorio contattare il supporto tecnico prima dell’attivazione.

Abilitazione dell’attacco USB

Per attivare un attacco USB, seguire i passaggi seguenti:

Accedere alla sezione Setup > Phishing.

Attivare l’opzione "Abilita attacco USB".

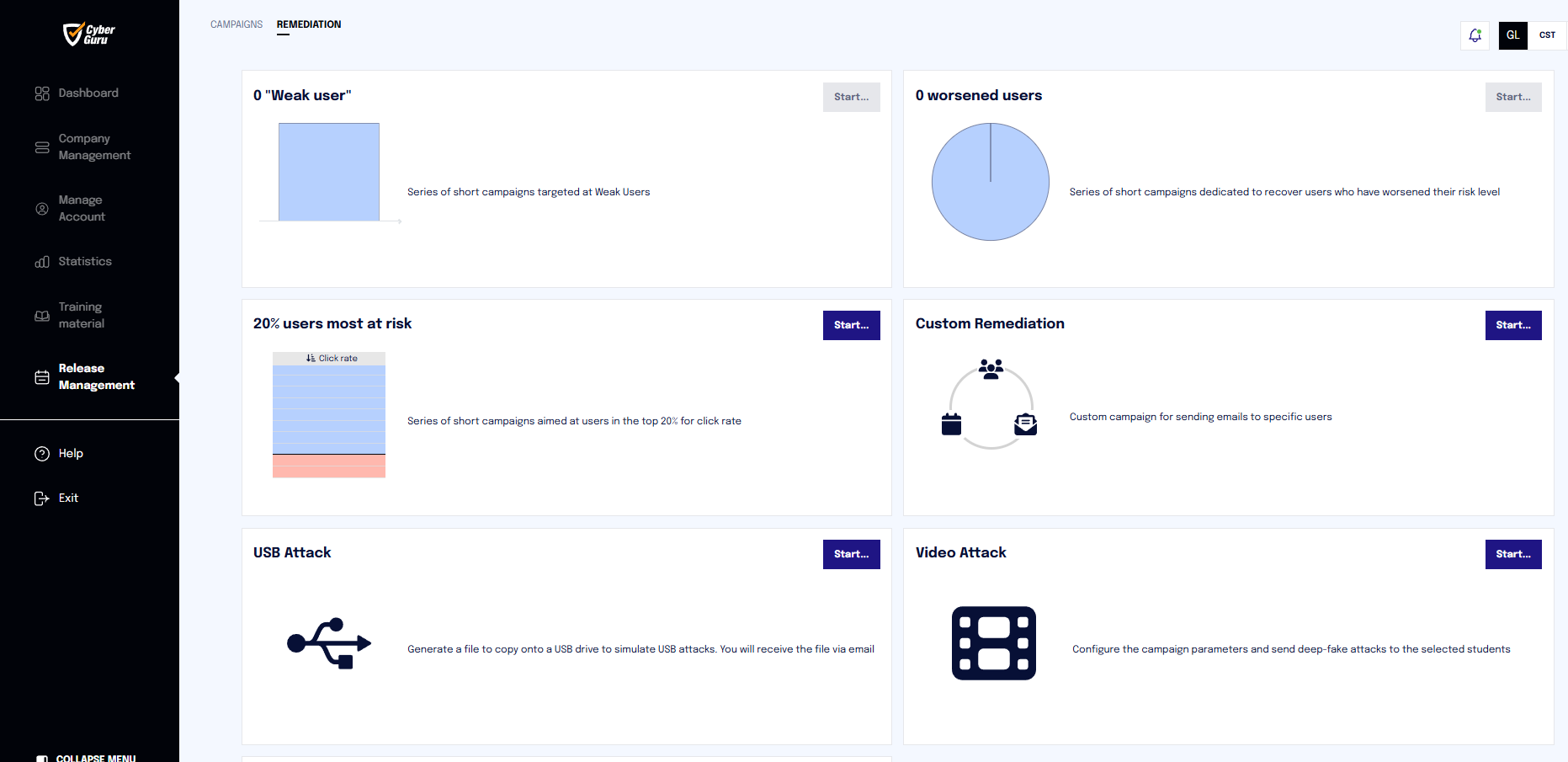

Una volta abilitata, la funzione sarà visibile all’interno della sezione "Gestione Rilasci", sotto la voce "Remediation".

Gli attacchi USB possono essere eseguiti anche su target nuovi, ovvero utenti che non hanno mai ricevuto alcun tipo di attacco.

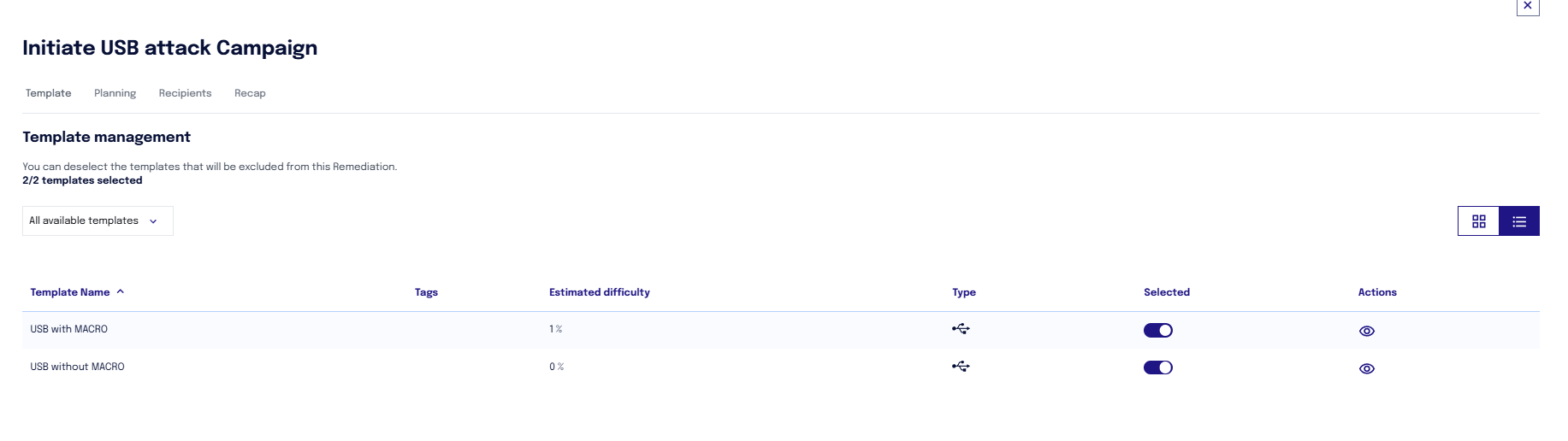

Tipologie attacchi USB

Ci sono due tipologie di attacco USB

Attacco USB con macro: In questo scenario, quando l’utente inserisce la chiavetta USB nel proprio dispositivo, apre il file contenuto ed esegue la macro (tramite l’opzione "Abilita contenuto"), vengono registrati l'hostname e l’indirizzo IP della macchina. Tuttavia, l'esecuzione delle macro può essere bloccata da policy aziendali; è quindi necessario verificare, caso per caso, se sia effettivamente possibile adottare questa modalità di attacco, eventualmente supportandola con una macro certificata.

Attacco USB senza macro: in questa modalità, viene registrato unicamente un evento di apertura del file (un click per utente), senza raccogliere dettagli specifici come hostname o IP. Questo approccio consente di ottenere un dato aggregato sull’interazione degli utenti con il file.

Invio del file malevolo

Per inviare l'attacco USB è sufficiente cliccare su "Inizia" nella sezione "Gestione Rilasci". Sarà necessario scegliere il template (di tipo USB) da utilizzare.

NOTA: Non è possibile selezionare un solo template per ogni campagna. Se viene creato un nuovo template, per essere incluso in quelli eleggibili dal Phish Pro bisognerà attendere il giorno successivo alla creazione del template.

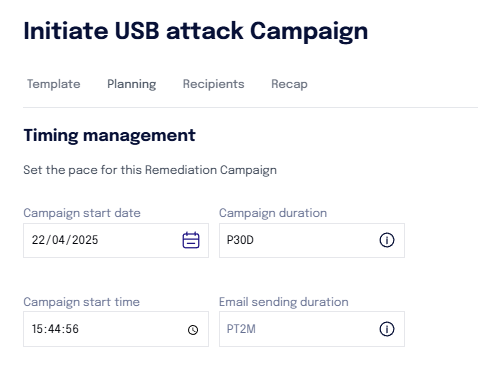

Gestione durata campagna

Nella sezione dedicata alla gestione della durata è possibile inserire

Data di inizio della campagna (Start Date): Indica a partire da quale data la piattaforma inizierà a registrare gli eventi di interazione con il file malevolo. Non è possibile inserire una data nel passato.

Durata della campagna (Campaign Duration): Definisce il periodo durante il quale gli eventi verranno registrati. Eventi che si verificano prima della data di inizio o dopo la fine della durata indicata non verranno considerati dalla piattaforma Cyber Guru.

Orario di inizio della campagna (Campaign Start Time): Specifica l'orario esatto in cui la piattaforma inizia a registrare le interazioni con il file malevolo.

Email sending duration: questo campo va lasciato vuoto.

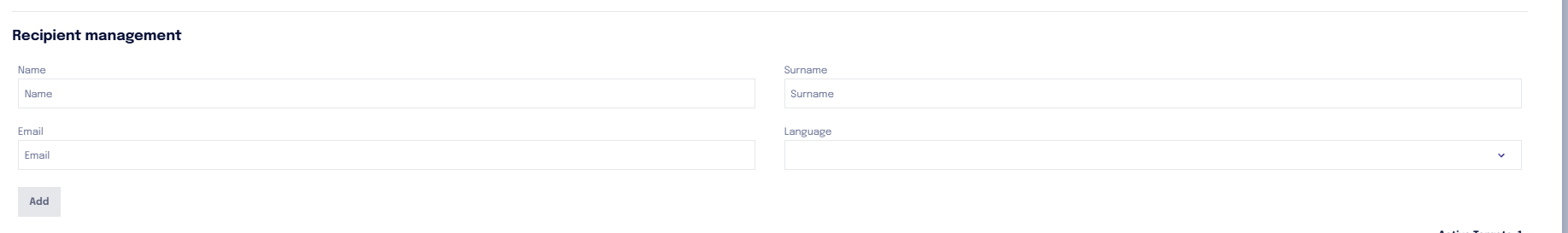

Dati referente

Successivamente, sarà necessario indicare l’indirizzo email del referente a cui verrà inviata la comunicazione contenente il file malevolo da caricare sulle chiavette USB. In questo campo è possibile inserire qualsiasi indirizzo email, anche appartenente a un utente non registrato all’interno della company.

NOTA: L'email arriverà al referente indicato il GIORNO SUCCESSIVO all'impostazione da piattaforma della campagna.

Il referente riceve una email con il contenuto presente nel template ed in allegato il file malevolo. Il messaggio presente all'interno del template è globale.

Ogni interazione del referente con il file allegato (ad esempio, l’apertura del file o l’esecuzione della macro) verrà conteggiata e registrata nella reportistica finale della campagna.

NOTA: è importante ricordare al referente i dati relativi alla durata e il momento a partire dal quale la piattaforma registrerà le interazioni, in modo che possa organizzarsi correttamente per la distribuzione tramite USB del file malevole.

Personalizzazione dell'ALLEGATO

La personalizzazione dell'allegato è carico del cliente. All'interno del file standard inviato ci sono le istruzioni per la personalizzazione del file.

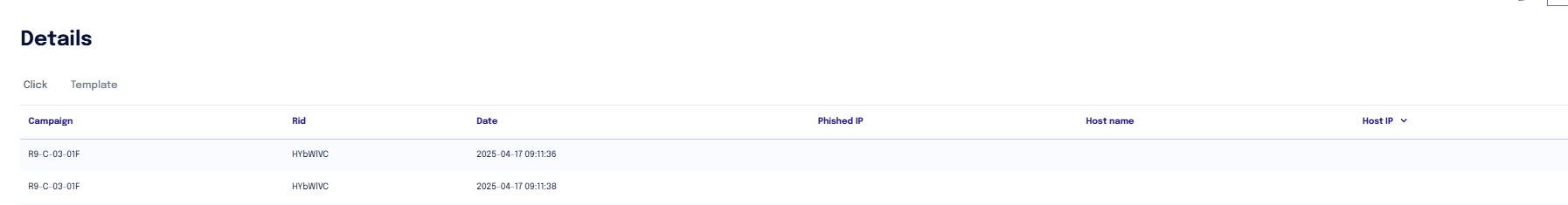

Reportistica

Al termine della campagna sarà possibile scaricare un report che permette di visionare

Phished IP: IP pubblico

Host Name della macchina dell'utente che ha aperto il file ed abilitato l'esecuzione della macro

Host IP: IP locale del dispositivo su cui è stata abilitata l'esecuzione della macro

Ogni interazione del referente con il file allegato (ad esempio, l’apertura del file o l’esecuzione della macro) verrà conteggiata e registrata nella reportistica finale della campagna.

In caso di template USB senza macro, nella reportistica viene registrato esclusivamente il click a cui è associato il Phished IP (IP Publlico).