Gestione falsi positivi

Se durante una campagna di phishing vengono rilevati risultati insoliti, potrebbero esserci falsi click. Questi potrebbero manifestarsi attraverso percentuali di click eccezionalmente alte, arrivando anche al 100%, o tramite la comparsa di indirizzi IP estranei all'infrastruttura del cliente. Di seguito, sono elencate alcune delle cause più comuni dei falsi positivi e alcuni consigli per gestirli.

⚠️ | ATTENZIONE Cyber Guru pone grande attenzione a tutti gli aspetti che possano concorrere alla qualità del dato nella rilevazione delle azioni condotte dall’utente. Tuttavia, come accade in qualsiasi piattaforma di phishing simulation, non è possibile escludere a priori che uno o più sistemi automatici presenti nell’infrastruttura di gestione della posta elettronica adottata dal cliente possano generare click in assenza di interazione dell’utente. Per tale ragione si invita il cliente a leggere con attenzione le istruzioni di questo capitolo e a verificare periodicamente il report che documenta la generazione dei click al fine di escludere l’intervento di automatismi indesiderati. Cyber Guru è disponibile con il supporto tecnico per guidare il cliente, che rimane in ogni caso responsabile dell’azione di rilevamento dei falsi click e della configurazione dei suoi sistemi. |

Che cosa si intende per click

I "click" sono il metodo attraverso il quale monitoriamo quando un utente interagisce con un link di phishing in una simulazione email. Tuttavia, esistono altre circostanze in cui può essere registrato un click. I click che non derivano dall'azione diretta dell'utente su un link di phishing vengono identificati come "falsi positivi". Ecco alcune delle cause comuni di falsi positivi:

Whitelisting errato che può generare click automatici o "click dei bot";

Il Filtro antispam potrebbe richiedere un whitelisting aggiuntivo per esentare le email di phishing simulato dall'analisi dei link o dal link probing;

Filtri di posta con pacchetti aggiuntivi di sicurezza che non sono stati inseriti nel whitelisting;

Software di sicurezza o antivirus per endpoint;

Funzioni di anteprima dei link nei sistemi operativi dei dispositivi mobili;

Software di sicurezza incorporato nei sistemi di gestione dei dispositivi mobili (MDM);

E-mail di phishing inoltrate da un utente ad un altro. Questo click può essere registrato perché l'e-mail inoltrata è stata messa in sandbox e controllata dal server di posta o perché il destinatario dell'e-mail inoltrata ha fatto click sul link.

Come identificare i "click dei bot"

Errori o insufficienze nel whitelisting possono generare i cosiddetti "click dei bot". Questi click sono prodotti da processi automatizzati presenti nei dispositivi di sicurezza all'interno dell'infrastruttura del cliente, sia a livello locale che nel cloud.

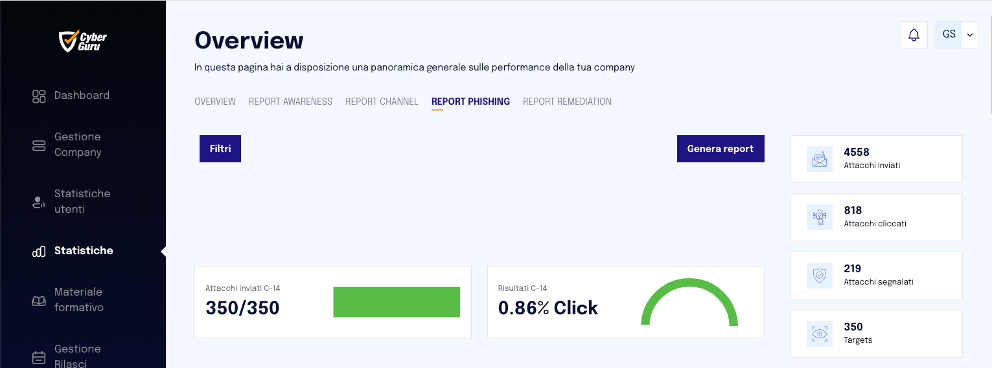

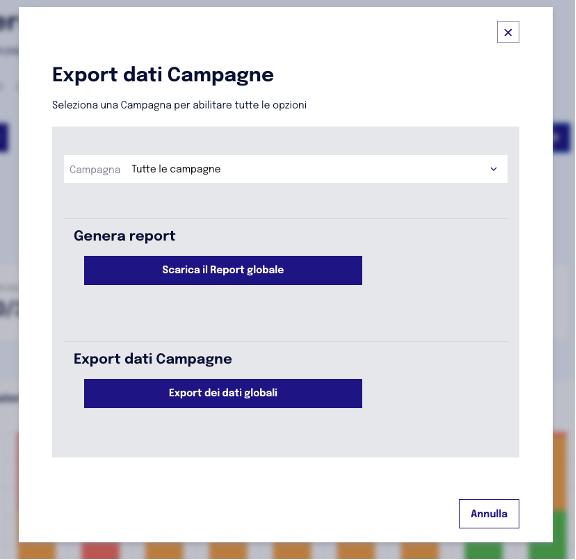

Per identificare i click dei bot, è possibile esaminare i risultati delle campagne di phishing attraverso il report CSV generato dalla funzione "Genera Report" presente nel modulo "Statistiche". È necessario selezionare "Export dei dati globali", come mostrato nelle immagini di riferimento. Questo report potrebbe offrire informazioni per distinguere i click generati da comportamenti automatizzati rispetto a quelli effettuati dagli utenti reali.

Le seguenti informazioni visibili nel report possono aiutare a identificare i click dei bot:

"Phished browser": Se il browser indicato o la sua versione non sono utilizzati nel vostro ambiente o sono obsoleti, potrebbe suggerire un click automatizzato.

Sistema operativo non accessibile dagli utenti: Se il sistema operativo indicato nel report non è accessibile agli utenti all'interno del vostro ambiente, potrebbe indicare un click automatizzato.

Indirizzo IP: Se l'indirizzo IP appartiene a un fornitore di uno dei vostri prodotti di sicurezza, potrebbe essere un segnale di un click generato internamente da uno strumento di sicurezza.

Cosa provoca indirizzi IP inattesi nei risultati delle campagne?

Quando un click viene registrato da Cyber Guru, viene registrato l'indirizzo IP da cui proviene il "click". Di seguito sono riportati alcuni esempi dei motivi per cui è possibile visualizzare indirizzi IP inattesi:

Dispositivi mobili: Se un utente fa click su un link usando un dispositivo mobile, l'indirizzo IP potrebbe riflettere il provider di servizi cellulari dell'utente.

Rete domestica: Se l'utente è connesso alla rete Wi-Fi di casa, il click sarà registrato con l'indirizzo IP fornito dal provider di servizi Internet (ISP) della casa.

Reti pubbliche: Se l'utente si collega a una rete Wi-Fi pubblica, l'indirizzo IP registrato sarà relativo alla posizione fisica dell'utente al momento del click.

Utilizzo di servizi di hosting come AWS: Se l'utente o i suoi servizi utilizzano un fornitore di servizi in hosting, l'indirizzo IP potrebbe provenire da una località diversa, a volte anche da un altro paese. Alcuni processi di analisi dei link potrebbero non avvenire sul lato client e il link potrebbe essere "passato" al centro di elaborazione o analisi backend del fornitore di sicurezza;

Analisi tramite servizi come VirusTotal: Quando un URL viene inviato per l'analisi a VirusTotal, l'indirizzo IP registrato può provenire da una località diversa.Questo processo può essere innescato automaticamente da un prodotto di sicurezza utilizzato o dall'utente stesso. Quando un URL viene inviato a VirusTotal, questo analizza l'URL per determinare se deve essere aggiunto alle definizioni delle minacce come ostile. A volte l'analisi dei link è immediata. Altre volte può avvenire nel corso di diverse ore. Questi indirizzi IP possono essere registrati come fornitori di sicurezza o come ISP.

Cosa posso fare per evitare i falsi positivi?

Conoscere a fondo la propria infrastruttura è essenziale per prevenire i falsi positivi. Vista la vasta gamma di software per la sicurezza, è consigliabile esaminare la documentazione dei software o dei servizi utilizzati per individuare se esiste una sezione dedicata all'esenzione dei link o dei domini dall'analisi, dal probing o dalla scansione dei link.

È opportuno eseguire campagne di test inviando diverse email simulate a macchine configurate esattamente come le workstation degli utenti. Questi test possono aiutare a valutare se la configurazione attuale potrebbe generare falsi positivi.

Per quanto riguarda il pulsante "Report Phishing" di Microsoft, è cruciale verificare che sia configurato correttamente per evitare analisi aggiuntive delle email ricevute da Cyber Guru.

È utile controllare se i prodotti di sicurezza offrono opzioni di whitelisting aggiuntivo. Se possibile, includere nella lista di whitelist i domini dei link phishing e delle landing page utilizzati dalla Piattaforma CG. Questo passaggio extra può contribuire a prevenire i falsi positivi.