Configurazione SCIM con Microsoft EntraID

Esempio di configurazione lato cliente

Si riporta di seguito la configurazione lato cliente con Microsoft EntraID.

Prerequisiti

Essere in possesso del tenant URL e del token (forniti da Cyber Guru)

Aver completato la configurazione SSO

Procedura

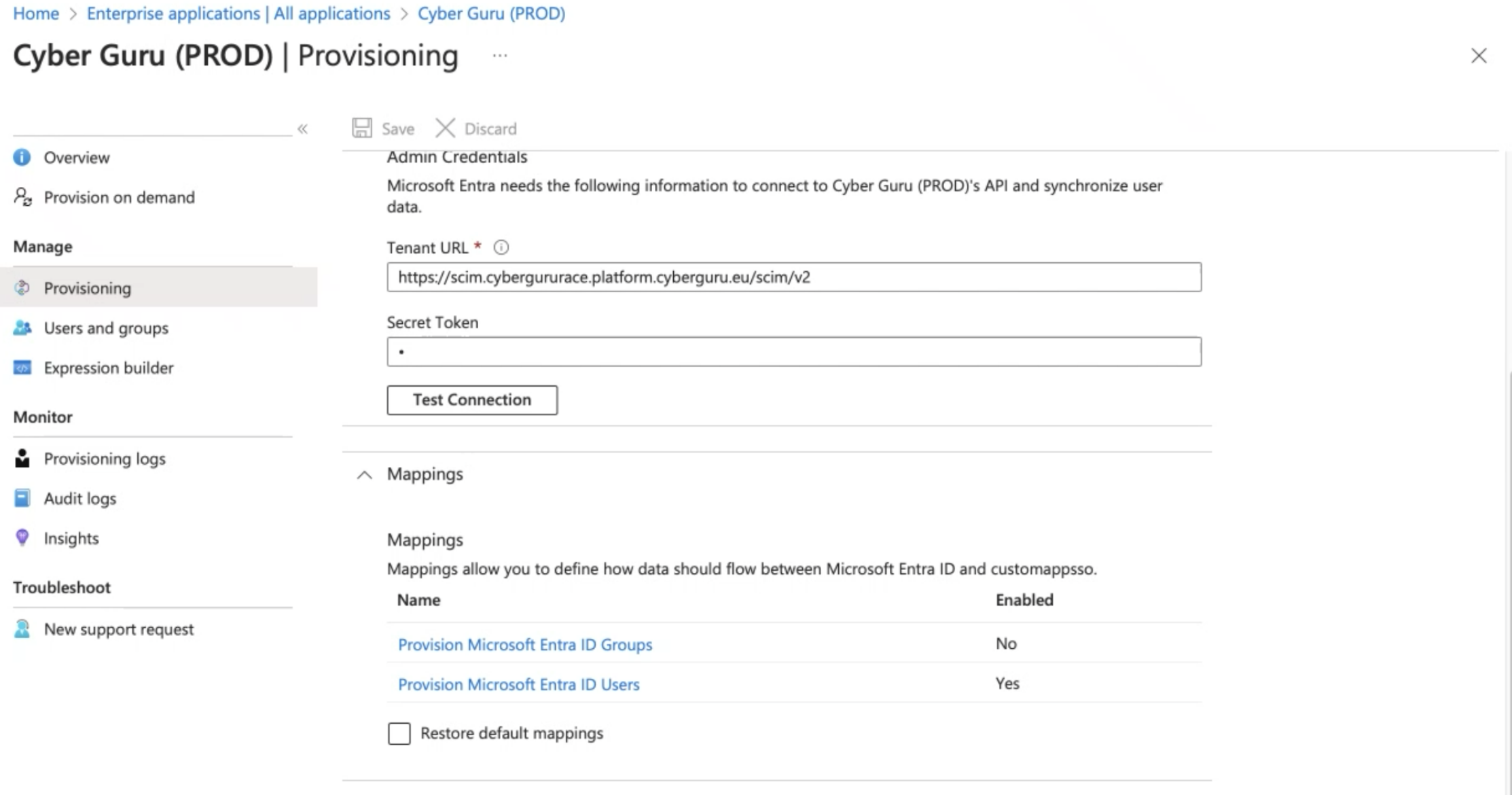

Nella Application creata per SSO, procedere su Manage -> Provisioning e configurare:

Provisioning mode: "Automatic"

Nella Sezione Admin Credential

inserire il tenant URL e il token forniti da Cyber Guru

Eseguire "Test Connection"

Nella sezione Mapping:

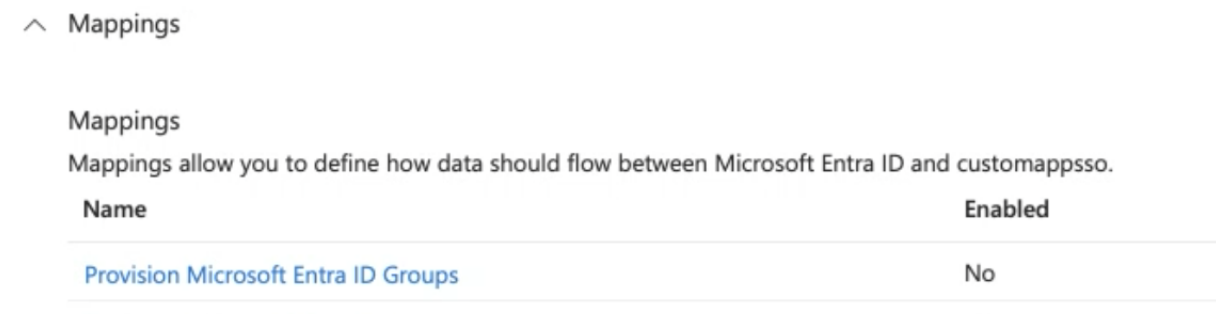

Disabilitare il provisioning dei gruppi (in "Provision Microsoft Entra ID Groups" e impostare "Enabled" a "NO")

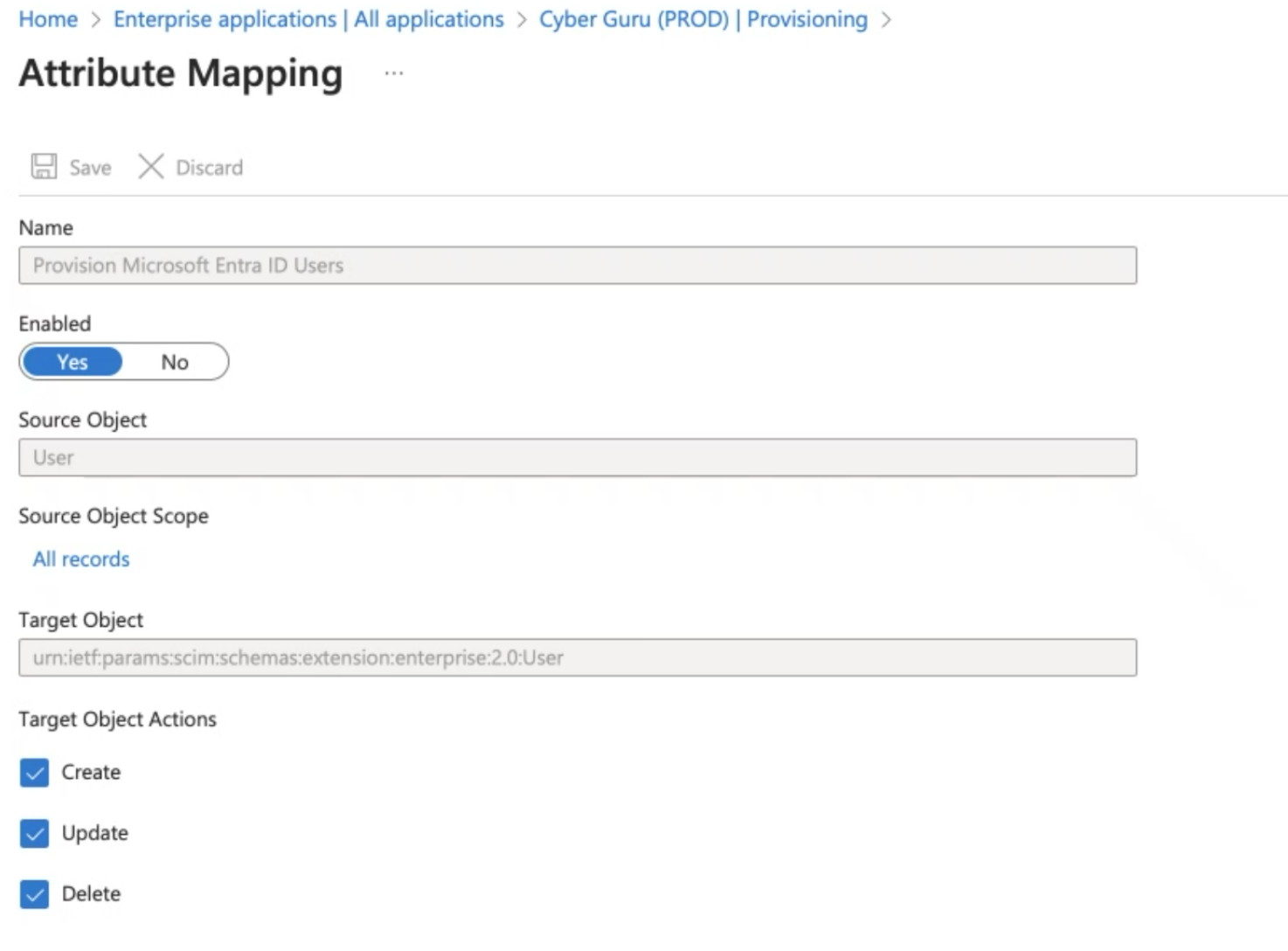

In "Provisioning Microsoft EntraID Users" configurare il mapping degli Utenti :

Target object actions: check "Create" , "Update" , "Delete"

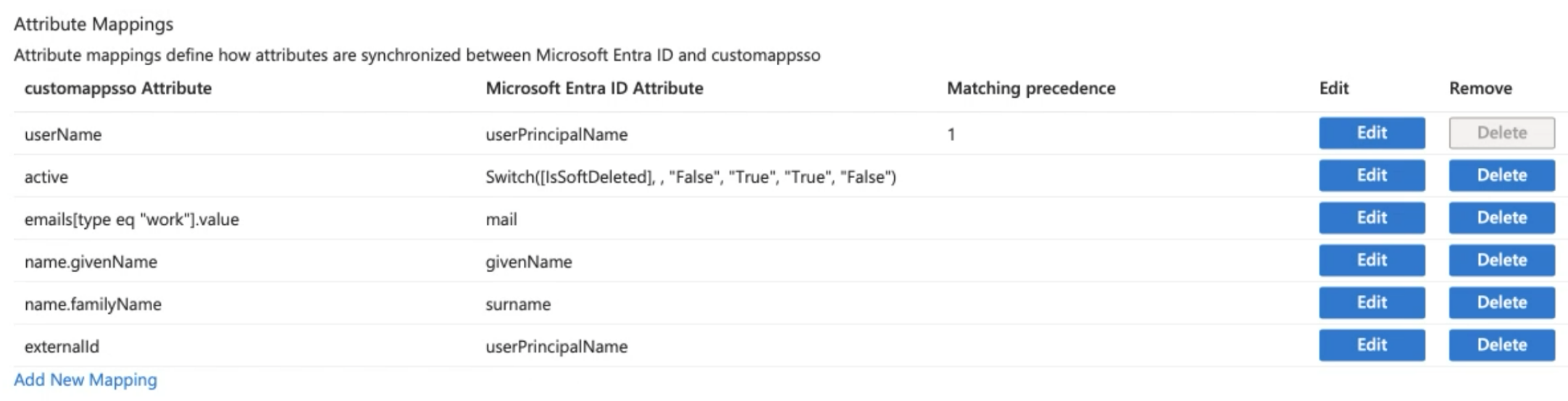

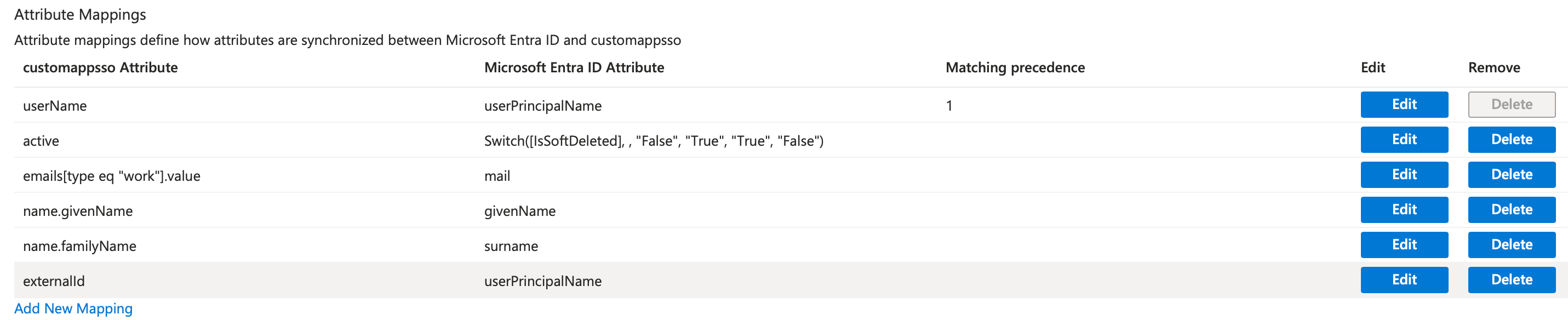

In Attribute Mappings configurare :

required:

userName -> mail

active -> Switch([IsSoftDeleted], , "False", "True", "True", "False")

emails[type eq "work"].value -> userPrincipalName

externalId -> mail

supported not required:

name.givenName

name.familyName

addresses[type eq "work"].country

phoneNumbers[type eq "work"].value

locale

per fare il provisioning delle org aggiungere un attribute mapping custom:

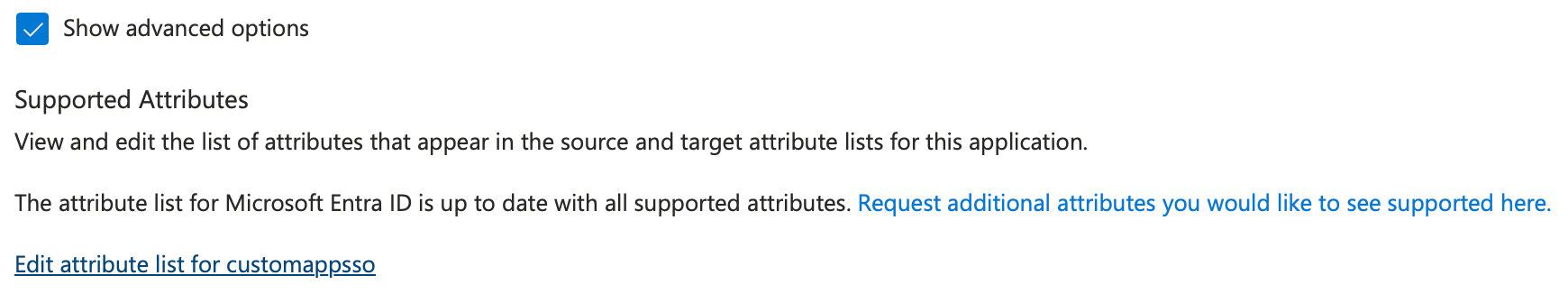

check su "Show advanced options"

click "Edit attribute list for customappsso"

scorrere la lista dei mapper fino in fondo e aggiungere nell'ultima riga un mapper della forma: urn:ietf:params:scim:schemas:extension:Tags:2.0:User:[nome-org]

Save e tornare nella sezione "Attribute Mapping"

click "Add New Mapping"

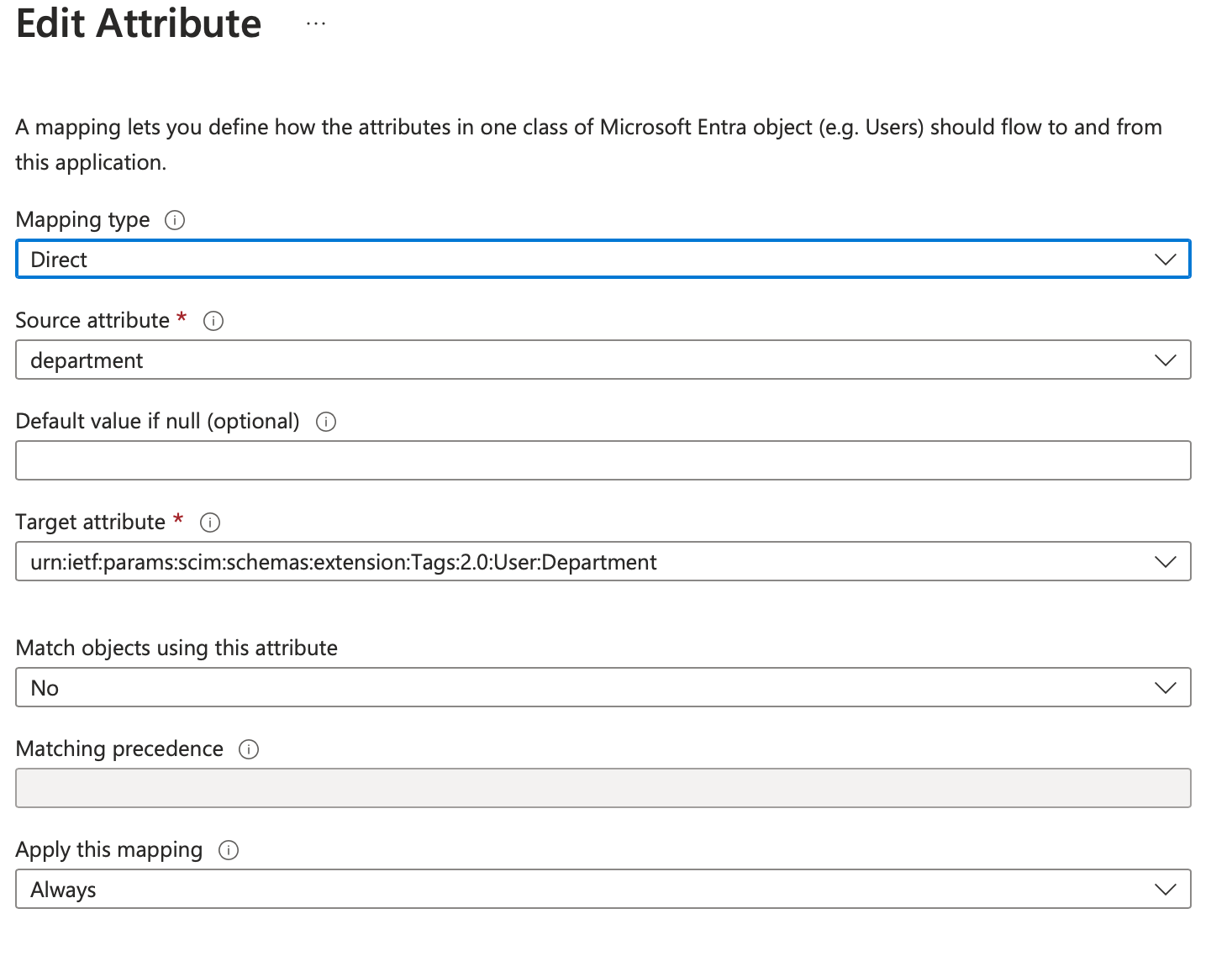

"Mapping type" -> Direct

"Source Attribute" -> l'attributo da mappare nella org

"Target attribute" -> urn:ietf:params:scim:schemas:extension:Tags:2.0:User:[nome-org]

click su OK