Cyber Guru Awareness (CGA)

Cyber Guru Awareness è un programma didattico basato su metodologie di formazione avanzate con le tecniche di apprendimento digitale che risultano maggiormente efficaci su soggetti adulti.

CGA è stato progettato per coinvolgere tutta l’organizzazione in un percorso di apprendimento educativo e stimolante, che si caratterizza per un approccio a rilascio costante e graduale:

la formazione impegna il partecipante per pochi minuti a settimana, ma con un percorso diviso in 3 annualità (Cyber School), che mantiene elevata l’attenzione del discente ogni qualvolta interagisce con le tecnologie digitali;

al termine dei primi 3 anni (Cyber School) l’utente può essere facoltativamente invitato a certificare le sue competenze con una sessione di test composta da 50 domande, propedeutica all’emissione di un certificato che si ottiene rispondendo correttamente al 60% delle domande;

dal quarto anno l’utente è accompagnato in un contesto di mantenimento e aggiornamento delle competenze cyber attraverso l’ambiente Cyber Campus, nel quale la piattaforma eroga oggetti formativi interattivi;

le lezioni sono disponibili in formato multimediale, con la possibilità di fruire dei contenuti in formato video (metodo primario) ed in formato testuale;

la fruizione è possibile da differenti tipologie di device (PC, smartphone, tablet) ed in qualsiasi orario;

il linguaggio utilizzato risponde a un criterio divulgativo, pensato per essere efficace su personale con differenti livelli di competenza sui temi della Cyber Security;

ogni video lezione è corredata da test di valutazione del livello di apprendimento;

gli oggetti formativi interattivi sono progettati per generare un feedback di “rinforzo” o di “riorientamento” allo scopo di mantenere la conoscenza con il minimo sforzo dell’utente;

tutti i percorsi sono corredati da gamification con premi e riconoscimenti, che stimola l’apprendimento e gratifica l’impegno dei discenti a prescindere dal loro livello di partenza;

è prevista la possibilità di inserire gli utenti in team, stimolando una sana competizione e riducendo conseguentemente l’esigenza di dover intervenire maggiormente con azioni atte a sollecitare la partecipazione;

in una logica di efficientamento dei processi cognitivi ogni modulo formativo è auto-consistente e affronta uno specifico argomento;

i moduli formativi vengono erogati a livello mensile e sono costituiti da 3 lezioni con relativi test e documenti di supporto e approfondimento;

gli oggetti formativi sono erogati automaticamente dalla piattaforma mantenendo un costante impegno mensile pari a circa 15/30 minuti al mese.

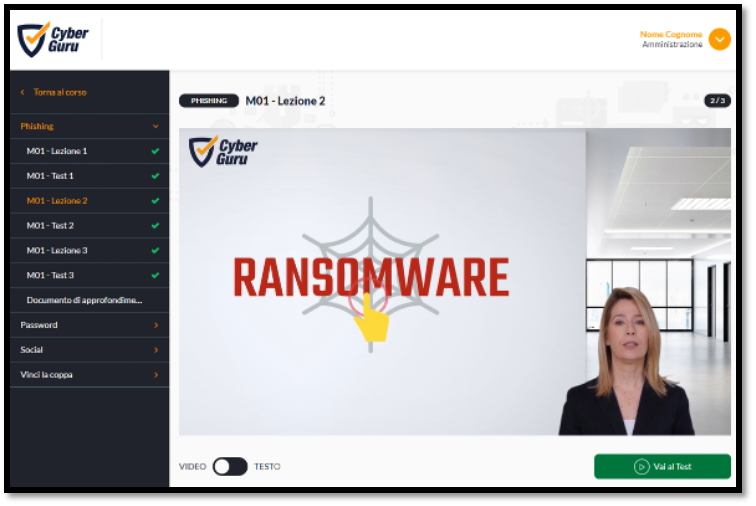

Figura 1 - Video lezione con attori coach.

La soluzione gestisce con un forte livello di automatismo il piano di studi per ogni utente, trasferendo in tal modo al contesto della formazione a distanza l’applicazione dei principi cardine dell’apprendimento che ne determinano il successo nei contesti tradizionali delle scuole ed università. Applicando concetti consolidati in andragogia e nella Teoria del Carico Cognitivo sviluppata da John Sweller, tutti i contenuti ed i concetti formativi sono posti in una sequenza ottimale che riduce l’effetto di affaticamento per ottenere il massimo rendimento dai meccanismi di memorizzazione dell’essere umano.

Esplorando con maggiore dettaglio gli oggetti formativi che caratterizzano il Cyber Campus, essi si distinguono per un livello di engagement superiore a quello della Cyber School, nato dall’esigenza di dover tenere conto della criticità che assumono gli aspetti motivazionali in un contesto di formazione permanente che va avanti negli anni.

Si tratta di oggetti formativi che sviluppano un modello di formazione “attiva”, con un’esperienza di fruizione dei contenuti caratterizzata da un elevato livello di interattività.

Questi oggetti formativi possono essere classificati in due macrocategorie:

Oggetti formativi di mantenimento e riorientamento della conoscenza, che hanno l’obiettivo di “allenare la memoria” e che quindi devono far vivere al discente un’esperienza più attiva rispetto a quella vissuta nella Cyber School.

Oggetti formativi di aggiornamento, che vanno intesi come oggetti con un approccio didattico simile a quello dei moduli formativi della Cyber School, pur presentandosi in una forma più “leggera” e “verticale” rispetto ai moduli stessi.

Gli oggetti formativi di mantenimento si caratterizzano per alcuni punti fermi:

l’esperienza utente privilegia l’interattività rispetto alla fruizione di contenuti didattici, che comunque sono ancora presenti;

qualsiasi interattività genera un feedback, che diventa la principale leva formativa;

si genera un feedback di “rinforzo” quando l’interazione è corretta, e un feedback di “riorientamento” quando l’interazione è errata o parzialmente corretta;

indipendentemente dalla qualità delle interazioni effettuate, il carico formativo di un oggetto formativo si mantiene omogeneo per tutti, fornendo sempre un risultato concreto dal punto di vista dell’apprendimento;

la fruizione interattiva permette di realizzare oggetti formativi maggiormente orientati al Learning by Doing, simulando situazioni concrete e valutando la reazione comportamentale;

i meccanismi di gamification, che nella Cyber School risultavano confinati ai risultati dei test, adesso entrano direttamente nell’esperienza di fruizione realizzando un meccanismo di Game-based Learning.

Gli oggetti formativi vengono ulteriormente classificati rispetto alle principali tematiche che riguardano la CSA:

Social Engineering

Authentication

Privacy & Data Protection

Malware

Behaviour

Gli oggetti formativi sviluppati sono riassumibili in tre tipologie:

WarmUp - oggetti formativi interattivi, molto “leggeri” dal punto di vista didattico, nella logica dell’allenamento, richiamano una fase di riscaldamento.

DidActive - oggetti formativi interattivi con un contenuto didattico più significativo, orientati all’allenamento della memoria, attraverso un uso intensivo del feedback.

Cyber Game – oggetti formativi interattivi, che implementano logiche tipiche dei Serious Game e di Game-Based Learning, seppur in un’esperienza di fruizione che rimane di tipo “individuale”.

Per quanto riguarda i Cyber Game, il modello di Serious Game prescelto per il primo livello del Cyber Campus è stato quello delle Escape Room.

Figura 2 - Ambientazione immersiva del modulo interattivo "Escape Room".

Gli oggetti formativi di aggiornamento vengono sviluppati secondo un modello che abbiamo chiamato Cyber Insights, perché si tratta di oggetti molto focalizzati (verticali) su un determinato argomento. Lo sviluppo di questi oggetti formativi segue la costante evoluzione delle minacce e delle principali tecniche di attacco.

Dal punto di vista dei piani formativi, questi oggetti vengono combinati e distribuiti nel tempo, sempre con la finalità di mantenere un carico formativo che si attesta intorno ai 15/20 minuti per mese. Considerate le specificità degli oggetti interattivi, il carico formativo di un oggetto formativo viene stimato sulla base dell’esperienza di fruizione media, calcolata su un campione di utenti eterogeneo.

Oggetti formativi come WarmUp, DidActive e Cyber Insights sono legati da un criterio di propedeuticità, per cui sarà necessario completare l’oggetto con un determinato criterio di valutazione, per passare al successivo. Questo schema non viene applicato ai Serious Game, che vengono proposti come “sfide” a sé stanti.

Descrizione dei moduli formativi CGA (Cyber School)

Di seguito la lista dei 36 moduli formativi relativi ai primi tre anni di formazione (Cyber School). Benché ogni modulo sia auto-consistente, la sequenza con cui sono stati organizzati è stata studiata per produrre dei “naturali” richiami ad argomentazioni già affrontate in precedenza, rafforzando in questo modo il livello di apprendimento e memorizzazione dei contenuti.

Anno 1

PHISHING

Il PHISHING è la più comune tecnica di attacco utilizzata dai criminali Cyber e utilizza la mail come principale veicolo di diffusione, anche se si va estendendo velocemente ad altri canali, come i più popolari canali di messaggistica e i canali social. È particolarmente subdola perché basata su un inganno, con cui si cerca di indurre la potenziale vittima a compiere un’azione che consente al criminale di sferrare il suo attacco. Questo modulo formativo fornisce gli elementi cognitivi per riconoscere un attacco PHISHING e per adottare le necessarie contromisure.

PASSWORD

Uno dei pilastri della Cyber Security è rappresentato dalla PASSWORD, la chiave di accesso a tutte quelle risorse informatiche a cui si deve garantire un accesso sicuro e riservato. La gestione delle proprie PASSWORD diventa quindi un elemento basilare delle strategie difensive, della persona e dell’organizzazione. Questo modulo formativo fornisce gli elementi cognitivi necessari ad una gestione sicura delle PASSWORD, mettendole al riparo da tentativi di violazione che potrebbero avere conseguenze disastrose.

SOCIAL MEDIA

I SOCIAL MEDIA rappresentano una nuova modalità di socializzazione basata sulle ampie possibilità che la tecnologia digitale mette oggi a disposizione. Ma allo stesso tempo sono anche fattori di rischio, dove si può arrivare a compromettere sia la privacy delle persone sia la sicurezza dei sistemi delle organizzazioni. Questo modulo fornisce gli elementi cognitivi per utilizzare in modo consapevole questi strumenti, proteggendo la persona e l’organizzazione dai rischi che la condivisione in rete di contenuti individuali e professionali può generare.

PRIVACY & GDPR

L’introduzione del nuovo regolamento europeo sulla protezione dei dati aumenta la sensibilità delle organizzazioni rispetto alla PRIVACY e alla protezione dei dati sensibili. Al di là dei ruoli specifici, è importante che tutti i membri di un’organizzazione acquisiscano maggiore sensibilità rispetto alla protezione dei dati. Questo modulo fornisce gli elementi cognitivi per assumere un atteggiamento proattivo rispetto alla protezione dei dati, e per contribuire alla conformità dell’organizzazione rispetto alle nuove norme europee.

MOBILE & APP

I DEVICE MOBILI, soprattutto Smartphone e Tablet, sono strumenti che diventano ogni giorno più critici e che rappresentano la massima espressione della rischiosa sovrapposizione tra dimensione personale e professionale. Questo modulo fornisce gli elementi cognitivi per utilizzare i dispositivi mobili, siano essi personali o professionali, in modo consapevole, abilitando buone pratiche che siano in grado di aumentare il livello di sicurezza e di protezione dei dati.

FAKE NEWS

Le FAKE NEWS sono articoli redatti con informazioni inventate o semplicemente distorte, che hanno lo scopo di disinformare. Sono un fenomeno pericoloso, che se non controllato può avere ripercussioni negative sia per l’individuo sia per le organizzazioni. L’argomento viene spesso trattato dal punto di vista sociale e politico, ma ha anche una implicazione diretta con la Cyber Security. Questo modulo formativo fornisce gli elementi cognitivi necessari a riconoscere una Fake News, attivando alcuni processi di indagine che aiutano a sviluppare un atteggiamento corretto su qualsiasi informazione acquisita in rete.

USB DEVICE

Tutti i dispositivi USB, e in particolare i dispositivi di memorizzazione, possono diventare un punto critico rispetto alla necessità di proteggere le informazioni riservate, ed è per questa ragione che sono spesso oggetto di specifiche policy. Questo modulo formativo fornisce gli elementi cognitivi per riconosce tutti i rischi associati ai dispositivi USB, con particolare riferimento ai dispositivi di memorizzazione, abilitando buone pratiche per evitare di incorrere in fenomeni di sottrazione di dati.

EMAIL SECURITY

La MAIL è uno strumento sempre più importante, che nella vita professionale assume un ruolo centrale e particolarmente critico. Attraverso le MAIL vengono scambiate informazioni sensibili e quindi l’aspetto della sicurezza non può essere sottovalutato. Questo modulo formativo fornisce gli elementi cognitivi per le mail e le informazioni in esse contenute.

MALWARE & RANSOMWARE

I MALWARE in generale e il RANSOMWARE in particolare hanno conquistato velocemente gli onori della cronaca, mettendo in evidenza tutta la loro pericolosità. Le persone devono comprendere che i software antivirus non garantiscono la protezione totale rispetto a questi programmi maligni. Questo modulo formativo fornisce gli elementi cognitivi per ridurre il rischio di cadere vittima di questa particolare tipologia di software e per limitare le conseguenze negative in caso di violazione.

WEB BROWSING

La NAVIGAZIONE nel WEB presenta molti rischi e in quella che ormai sembra quasi un’attività scontata si presentano molti aspetti critici. Una buona conoscenza di alcune caratteristiche peculiari dei siti Web e dei browser può aiutare a ridurre notevolmente il livello di rischio. Questo modulo formativo fornisce gli elementi cognitivi su come navigare nel WEB in sicurezza.

CRITICAL SCENARIOS

Nell’interazione con il Cyber Spazio, esistono alcuni scenari critici: l’uso delle piattaforme Cloud, il viaggio di piacere o di affari, piuttosto che l’uso delle piattaforme di e-commerce, sia in ambito B2B che B2C. Sono scenari che risultano particolarmente esposti alla possibilità di subire attacchi da parte dei criminali Cyber, con rischi sia sul piano individuale sia sul piano professionale. Questo modulo vuole fornire elementi essenziali di consapevolezza che aiutano a comprendere le minacce, spesso sottovalutate, che sono collegate a questi particolari scenari di utilizzo delle tecnologie digitali.

SOCIAL ENGINEERING

Il social engineering, o ingegneria sociale, è la madre di tutte le strategie di attacco Cyber. È una strategia che punta sull’inganno e sulla manipolazione psicologica per perseguire finalità truffaldine. Per rendere più efficace l’attacco, il nucleo di questa strategia è costituito dall’acquisizione di informazioni sulla vittima designata. Questo modulo fornisce elementi di consapevolezza sulle tecniche utilizzate dai Cyber Criminali, diventando di fatto la sintesi ideale di elementi già trattati nei moduli precedenti.

Anno 2

CLEAN DESK

Mantenere una particolare attenzione verso la propria postazione di lavoro, evitando di lasciare informazioni critiche o addirittura sensibili nella disponibilità di persone non autorizzate ad accedervi, è un elemento basilare per garantire la sicurezza delle informazioni, la protezione dei dati, e quindi anche il rispetto delle normative sulla privacy. Questo modulo oltre a fornire dei suggerimenti di ordine pratico, richiama concetti come quello della data protection e della privacy, anche in ottica GDPR.

SMART-WORKING

Con l’emergenza COVID-19 e il ricorso generalizzato allo smart-working, anche se inteso soprattutto come telelavoro o lavoro da remoto, diventa necessario focalizzare l’attenzione su questo particolare tema. Operare al di fuori “rassicuranti” mura del nostro ufficio, espone tutti gli utenti ad un aumento dei rischi Cyber. Il modulo pone quindi l’accento sui principali punti di vulnerabilità che si incontrano in questa dimensione meno protetta e come si possono mitigare i rischi con comportamenti adeguati che riflettono una maggiore consapevolezza.

SOCIAL COLLABORATION & VIDEO-CONFERENCING

L’emergenza COVID-19 e il rapido ricorso allo smart-working, hanno prodotto un rapido aumento dell’uso degli strumenti di condivisione delle informazioni e di collaborazione, tra i quali citiamo in modo particolare gli strumenti di video-conferenza; un uso che ha travalicato la dimensione professionale per approdare definitivamente in quella personale. Questo modulo mette in evidenza alcune minacce correlate strettamente con il tema della condivisione e della collaborazione, riflettendo sulla necessità di un uso corretto degli strumenti, allo scopo di preservare privacy e sicurezza.

SMISHING & VISHING

Un'altra particolare tecnica di Phishing che colpisce attraverso i sistemi di messaggistica come WhatsApp, Messenger, Telegram, e SMS. Questo modulo, attraverso una serie di esempi concreti, vuole far comprendere all’utente, come anche i sistemi di messaggistica, per certi versi considerati “SICURI”, possono nascondere particolari insidie. Mettendo in evidenza come un comportamento non adeguato e poco attento, oltre a mettere in pericolo la nostra sicurezza, e quella della nostra rete relazionale.

SPEAR PHISHING

Si torna a parlare di Phishing richiamando concetti già affrontati in precedenza, partendo dal presupposto che il nostro utente abbia con i precedenti moduli maturato un livello di conoscenza di base per approfondire alcuni argomenti e aumentare la sua capacità di riconoscere un attacco Phishing. In questo modulo, focalizzato sulla necessità di riconoscere un attacco di Spear Phishing e quindi una tecnica sofisticata che colpisce uno specifico individuo o uno specifico gruppo di individui, si pone l’accento su quelle tecniche, che hanno lo scopo di collezionare informazioni sensibili attraverso l’inganno.

RANSOMWARE

È il più subdolo dei MALWARE, quello che provoca più danni e che sottopone individui e organizzazioni ad un ricatto da cui è difficile sfuggire. Attacchi RANSOMWARE sono stati in grado di bloccare l'operatività di business di intere organizzazioni che si sono viste spesso costrette a pagare significative somme, per riprendere il controllo dei dati e delle informazioni. Questa tecnica è sempre più diffusa ed aggressiva e negli ultimi tempi sono stati sempre di più gli attacchi gravi correlati con questa tecnica.

MULTI-FACTOR-AUTHENTICATION

Questo modulo approfondisce i sistemi di autenticazione più evoluti, sia per stimolarne l’uso ove questo è tecnicamente possibile, al fine di rafforzare il livello di sicurezza complessivo degli individui e delle organizzazioni, sia per informare l’utente rispetto alle nuove tecniche con cui gli hacker cercano di superare questi sistemi, facendo leva sul fattore umano. Tra queste si focalizza l’attenzione sia sul cosiddetto Sneaky Phishing, un’evoluzione specifica delle tecniche di Phishing, sia sulla pratica del Sim Swap, con cui i criminali cercano di ottenere fraudolentemente il controllo dello smartphone utilizzato dall’utente.

IoT DEVICE

Siamo sempre più interconnessi e lo saremo sempre di più. L’evoluzione tecnologica ci sta portando verso l’interconnessione totale, che non riguarda più solo le persone, ma anche le cose. Quello che qualche anno fa si sarebbe considerato uno scenario fantascientifico, si sta concretamente realizzando sotto i nostri occhi. E questo non riguarda solo la dimensione professionale, ma anche la dimensione privata degli utenti. Elettrodomestici, telecamere, dispositivi indossabili, automobili sempre più intelligenti, anche le cose sono destinate a comunicare sempre di più. La questione si fa per certi versi sempre più affascinante, per altri sempre più inquietante. Ogni dispositivo interconnesso, se non gestito correttamente, diventa un punto di potenziale vulnerabilità per la sicurezza. Questo modulo ci spiega come relazionarci con questo scenario, proponendo comportamenti adeguati che non compromettano il livello di sicurezza della persona e dell’organizzazione.

BLUETOOTH & WIFI

Questo modulo focalizza la sua attenzione su due componenti tecnologiche che sono necessarie per garantire la connessione in movimento e quindi la mobilità delle persone. Sono due componenti strategiche per la trasformazione digitale e per l’innovazione, ma contengono delle insidie che possono essere controllate con un atteggiamento consapevole da parte degli utenti nel loro uso.

INFORMATION CLASSIFICATION

La classificazione delle informazioni è uno dei fattori chiave nella gestione della sicurezza delle informazioni, ma è anche uno dei fattori meno compresi dagli utenti e spesso vissuto come un’inutile imposizione. Eppure, oggi la classificazione delle informazioni è diventata basilare per il rispetto di standard e normative che riguardano la protezione dei dati. Questo modulo, oltre a spiegare il significato e le motivazioni che spingono le organizzazioni a sviluppare processi di classificazione, cerca di far comprendere quanto sia importante adeguare i propri comportamenti in questa direzione. Inoltre in questo modulo si fa un approfondimento speciale con una categoria particolare di informazioni le PERSONAL IDENTIFIABLE INFORMATION.

DATA PROTECTION

Si torna a parlare di protezione dei dati, con un’accezione che riguarda la sicurezza, e più strettamente la Privacy e la relazione con le varie normative di qualità e di sicurezza delle informazioni, in modo particolare con il GDPR. Questo modulo può essere considerato un richiamo “annuale” del modulo Privacy & GDPR, in una logica di formazione obbligatoria, anche se presenta contenuti originali e più sofisticati rispetto a quelli trattati nel primo livello.

SOCIAL ENGINEERING 2

Alla fine di ogni livello (annualità) si torna a parlare di Social Engineering, e quindi di tecniche di attacco che usano l’inganno e la manipolazione psicologica come base per raggiungere i loro scopi fraudolenti. Questo modulo, prendendo spunto da alcuni esempi tratti dalla realtà, fornisce ulteriori elementi di consapevolezza sulle tecniche utilizzate dai Cyber Criminali, diventando di fatto la sintesi ideale di elementi già trattati nei moduli del secondo livello.

Anno 3

PRIVACY

Torniamo a parlare di Privacy approfondendo l’argomento e soprattutto mettendo in evidenza il valore della stessa e l’importanza di tutelarla. L’obiettivo di questo modulo è quello di fornire gli strumenti cognitivi per comprendere il fatto che l’uso delle tecnologie digitali, del Web e dei Social hanno un prezzo in termini di perdita di Privacy. Un atteggiamento consapevole in questo ambito ci può consentire di vivere in modo equilibrato il rapporto con l’innovazione, senza per questo pagare un prezzo eccessivamente alto in termini di riservatezza.

SOCIAL & CYBERBULLYING

Si parla di Social per affrontare una particolare emergenza sociale, quella del Cyberbullismo. Come sempre i nostri moduli tendono a calarsi in una duplice dimensione, quella personale e quella professionale, spesso fortemente sovrapposte tra di loro. Questo modulo affronta quindi un tema che sembra dedicato alla sfera strettamente personale con una caratterizzazione esclusivamente sociale e culturale. In realtà, oltre a fornire una sensibilizzazione di carattere culturale, vedremo come la sottovalutazione di alcuni fenomeni può avere ripercussioni anche dal punto di vista della sicurezza, e può comportare anche danni legali o di immagine verso la propria organizzazione.

LEGAL ASPECT

In questo modulo affrontiamo alcuni aspetti legali correlati con l’uso inconsapevole delle tecnologie digitali. Violazione del copyright, mancato rispetto delle normative, uso non legittimo di prodotti software, diffamazione, sono solo alcuni degli esempi concreti del rischio di commettere reati che possano avere un impatto negativo sulla persona e sull’organizzazione.

REAL SCAM

In questo modulo presentiamo alcuni casi reali di truffe avvenute nella dimensione Cyber. L’obiettivo primario è quello di favorire il processo di acquisizione di consapevolezza, realizzando proprio quanto possa essere concreto il pericolo. Nel modulo verranno inoltre richiamate alcune buone pratiche, che avrebbero evitato di diventare vittime di una truffa.

PHONE SCAM

In questo modulo viene posto l’accento sui cosiddetti attacchi combinati che prevedono l’interazione tra tecniche Cyber e tecniche più tradizionali come la classifica telefonata. Queste modalità di attacco sono particolarmente subdole, perché tendono a scardinare la diffidenza che alcuni individui stanno maturando rispetto alle comunicazioni elettroniche e a rafforzare quel senso di pressione e urgenza che spesso è la leva principale con cui si spinge la vittima in errore.

PHYSICAL SECURITY

Anche la sicurezza fisica contribuisce a garantire la protezione degli individui e delle organizzazioni. Per sicurezza fisica intendiamo il complesso delle misure necessarie a prevenire accessi non autorizzati a locali, risorse o informazioni. Sebbene la sicurezza fisica all’interno delle organizzazioni risenta di specifiche normative, in questo modulo si evidenziano regole generali e buone pratiche per ridurre i rischi collegati alla violazione delle barriere fisiche.

E-COMMERCE

Questo modulo focalizza l’attenzione su un tema che è stato soltanto introdotto nel primo livello formativo. Il tema è particolarmente delicato, perché i rischi aumentano, così come l’entità dei potenziali danni, quando un’attività è direttamente collegata con un flusso di denaro, come nel caso del commercio elettronico. Affrontiamo il tema a 360° considerando le varie tipologie di commercio elettronico, da quelle B2C a quelle B2B, che hanno maggiore impatto rispetto all’organizzazione.

HOLIDAY & BUSINESS TRIP

Questo modulo focalizza l’attenzione su un tema che è stato soltanto introdotto nel primo livello formativo. Il tema riguarda le vacanze e i viaggi di lavoro, perché la nostra vulnerabilità Cyber aumenta sempre quando affrontiamo una situazione di questo tipo. Affrontiamo il tema cercando di coprire l’intero ciclo del viaggio – dalla pianificazione al rientro a casa o in ufficio – osservando tutti i rischi che si presentano in ognuna delle fasi.

CYBER HYGIENE

Mantenere i dispositivi in un corretto stato di igiene, aiuta a ottenere maggiori risultati in termini di produttività, ma soprattutto comporta una riduzione dei rischi sulla sicurezza delle informazioni. Dobbiamo sempre mantenere una strategia di corretta manutenzione dei dispositivi, che comprenda anche la cura del contenuto, e quindi dei dati. Questo modulo fornisce una serie di buone pratiche su come mantenere una corretta igiene dei nostri dispositivi e soprattutto un controllo sui dati che possono essere acceduti attraverso di essi.

BACKUP & RESTORE

Avere una corretta strategia di salvataggio e di recupero dei dati consente alle persone e di conseguenza alle organizzazioni, di mettersi al riparo dal rischio di subire danni a fronte di un attacco Cyber che ha avuto successo. Questo modulo vuole creare consapevolezza rispetto a quella che può essere considerata a tutti gli effetti un’arma di difesa, che ci permette di evitare che il nostro dispositivo diventi oggetto di un riscatto, come avviene nei casi di attacco Ransomware, o di trovarci nella condizione di aver perso dati importanti che a fronte di un banale evento tecnologico.

TOP BEST PRACTICE

Tutto il percorso formativo è centrato sulle buone pratiche, intese come comportamenti virtuosi in grado di mitigare i rischi Cyber. Questo modulo sintetizza il concetto andando a porre l’accento su 12 buone pratiche che possono concretamente essere di aiuto nel ridurre il rischio Cyber.

SOCIAL ENGINEERING 3

Alla fine di ogni livello (blocco 12 moduli) si torna a parlare di Social Engineering, e quindi di tecniche di attacco che usano l’inganno e la manipolazione psicologica come base per raggiungere i loro scopi fraudolenti. Questo modulo, prendendo spunto da alcuni esempi tratti dalla realtà, fornisce degli ulteriori elementi di consapevolezza sulle tecniche utilizzate dai Cyber Criminali, diventando di fatto la sintesi ideale di elementi già trattati nei moduli del terzo livello.